【完全手順】Postfixで「送信専用」メールサーバー構築。受信機能を捨てて通知に特化する設定と限界

こんにちは!「リナックス先生」です。

今回は、Webシステムの通知やCronの実行結果送信などに特化した「送信専用メールサーバー」の構築に挑戦します。

先生、普通のメールサーバーと何が違うんですか?

「受信できない」って、不便じゃないですか?

「システム通知」や「メルマガ」を送るだけなら、受信機能(POP/IMAP)は不要よ。

受信ソフト(Dovecot)を入れず、外部からのポートも閉じることで、「軽くてセキュリティ強固なサーバー」が作れるの。

今回は Postfix(ポストフィックス) を徹底的にチューニングして、送信特化型サーバーを作るわよ!

本記事では、RHEL 9 / AlmaLinux 9 環境を想定し、コピペで構築できる詳細手順を解説します。

1. 前提・事前準備

構築を始める前に、サーバーの住所となるDNS設定を済ませておく必要があります。

ここをサボると、メールは1通も届きません。

Step 0: DNSレコードの設定(SPFレコード)

ドメイン管理画面(お名前.comやXserverなど)で、以下のレコードを設定します。

特にSPFレコードは必須です。「このIPアドレスは、正規のメール送信元ですよ」と世界に宣言するものです。

| 種別 | ホスト名 | 値(内容) | 意味 |

|---|---|---|---|

| A | 192.0.2.1 (サーバーIP) | mail.example.com の住所 | |

| TXT | @ (空欄) | v=spf1 ip4:192.0.2.1 -all | このIP以外からのメールは偽物とみなす |

※ 192.0.2.1 や example.com はご自身の環境に書き換えてください。

2. Postfixのインストールと基本設定

では、サーバー内部の構築に入ります。

受信機能(Dovecot)は入れず、Postfixのみをインストールします。

Step 1: パッケージのインストール

Postfix本体と、テスト送信に使う mailx コマンドをインストールします。

[root@server01 ~]# dnf install postfix mailx -y

Step 2: main.cf のバックアップと編集

設定ファイルをいじる前に、必ずバックアップを取ります。

[root@server01 ~]# cp -p /etc/postfix/main.cf /etc/postfix/main.cf.org

vi /etc/postfix/main.cf でファイルを開き、以下の重要項目を修正します。

「外部からの受信を拒否し、ローカル(自分自身)からの送信だけを許可する」のがポイントです。

🖊️ /etc/postfix/main.cf の修正箇所

# 1. ホスト名とドメイン定義 myhostname = mail.example.com mydomain = example.com myorigin = $mydomain # 2. 【最重要】待ち受けるインターフェース # loopback-only にすると、外部(インターネット)からの接続を一切遮断します。 # サーバー内部のプログラム(PHP, Cronなど)からの送信のみを受け付けます。 inet_interfaces = loopback-only # 3. プロトコル指定 (IPv6無効化) # IPv6設定がない環境でのタイムアウトエラーを防ぎます。 inet_protocols = ipv4 # 4. ローカル配送の定義 # 自分のドメイン宛のメールも外部へ転送せず、ローカルで処理するようにします。 mydestination = $myhostname, localhost.$mydomain, localhost # 5. セキュリティ設定 (ローカルネットワークのみ信頼) mynetworks = 127.0.0.0/8

Step 3: 文法チェックと起動

設定ファイルにミスがないかチェックします。何も表示されなければOKです。

[root@server01 ~]# postfix check

Postfixを起動し、サーバー再起動時にも自動で立ち上がるようにします。

[root@server01 ~]# systemctl enable --now postfix [root@server01 ~]# systemctl status postfix

Active: active (running) となっていれば成功です。

3. ファイアウォール設定(ポート開放不要!)

ここが送信専用サーバーの最大のメリットです。inet_interfaces = loopback-only に設定しているため、外部に対してポート(25番や587番)を開ける必要がありません。

メールを送る際、Postfixは「クライアント」として外部サーバーの25番ポートへアクセスしに行くだけです。

外から入ってくる穴を空けなくて済むため、不正中継(踏み台)にされるリスクが激減します。

# 現状の確認(smtpなどのサービスが許可されていないことを確認) [root@server01 ~]# firewall-cmd --list-all

※ ssh さえ空いていればOKです。

4. 送信テストとログ確認

実際にメールを送ってみましょう。

Step 1: テストメール送信

ご自身のGmailアドレスなどに送ってみます。

[root@server01 ~]# echo "This is a test mail from Postfix." | mail -s "Test Subject" your-email@gmail.com

Step 2: ログの確認(トラブルシューティング)

メールが届かない場合、答えは全てログにあります。

[root@server01 ~]# tail -f /var/log/maillog

- status=sent:相手サーバーに引き渡し成功(届いているはず)。

- status=bounced:相手に拒否された(迷惑メール判定など)。

- status=deferred:一時的なエラー(再送待ち)。

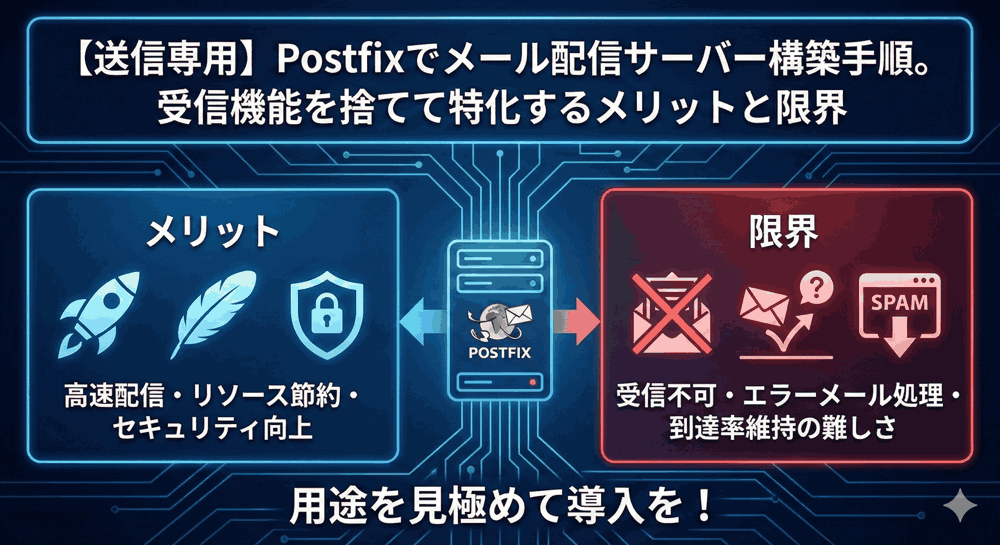

5. 自作サーバーの「超えられない壁」

ここまでで、システムとしてのメールサーバーは完成しました。

しかし、このサーバーを「メルマガ」や「顧客への連絡」に使おうとすると、すぐに致命的な問題に直面します。

① Gmail「迷惑メール」判定の壁

2024年以降、GmailやYahoo!メールのセキュリティ要件は極めて厳しくなりました。

単にSPFレコードを設定しただけでは不十分で、以下のような高度な対策が必須となっています。

- DKIM署名: メールに電子署名を付ける技術(OpenDKIMの導入と鍵管理が必要)。

- DMARC設定: なりすましメールの扱いをDNSで宣言する。

- IPレピュテーション: 「作りたてのIPアドレス」からのメールは、実績がないため無条件でスパム扱いされやすい。

② 届かなかったメールの処理(バウンス)

送信専用サーバーは「受信」ができません。

そのため、相手のメアドが存在せずエラーメール(User Unknown)が返ってきても、それを受け取ることができません。

結果、「死んでいるアドレスに永遠にメールを送り続ける」ことになり、相手先キャリアから「スパム業者」としてブラックリストに登録されてしまいます。

一度ブラックリストに入ると、解除申請は英語でのやり取りなど、非常に困難です。

💡 プロの結論

自作の送信専用サーバーは、「社内へのシステム通知」(Cronのエラー通知など)には最適ですが、「顧客へのメール配信」には全く向いていません。

どれだけ頑張って構築しても、Gmailの迷惑メールフォルダに入ってしまっては、ビジネスとして意味がないからです。

6. 「確実に届ける」ならメール配信ASP一択

「お客様に確実にメールを届けたい」

「迷惑メール判定に怯えたくない」

そう考えるなら、サーバー自作の泥沼にはまる前に、プロがインフラを管理する「メール配信ASP」を利用するのが正解です。

Postfix自作のデメリットを、すべて技術力でカバーしてくれます。

- DKIM/DMARC完全対応: 難しい設定なしで、Gmailのガイドラインをクリア。

- 高い到達率: 信頼されたIPアドレス帯を使用するため、最初から届く。

- エラー自動処理: 届かなかったアドレスを自動でクリーニングし、ブラックリスト入りを防ぐ。

「じゃあ、どこのサービスを使えばいいの?」

「コスパ重視や機能重視で選びたい」

そんな方のために、到達率に定評のあるおすすめサービスを厳選してまとめました。

▼【失敗しない】メール配信システム(ASP)おすすめ比較!到達率とコスパで選ぶならこれ

※到達率・コスパ・機能で厳選比較

まとめ

Postfixによる送信専用サーバーの構築は、Linuxの勉強や社内通知用としては非常に有意義です。

- 自作サーバー: 社内通知、開発環境、学習用

- メール配信ASP: メルマガ、重要なお知らせ、マーケティング

目的が「勉強」なら自作を、「ビジネス」ならASPを。

適材適所で使い分けるのが、賢いサーバー管理者の選択です。

コメント